リムーバブルメディアの恐怖

昨日の投稿で次のように書いた。

Eye-Fiカードを用いたイメージデータの盗用

今まではEye-FiカードとEye-Fi Manager、そしてEye-Fiサイトにおけるセキュリティ上の問題を説明したが、最後に指摘するのは、Eye-Fiカード自身が悪意のあるツールに成り得るという点だ。

Eye-Fiカードは自分のために用いることを想定しているが、これを配偶者、パートナー、社員などのデジタルカメラのSDメモリとして用いたらどうなるだろう。一般のデジタルカメラ使用者ならば、挿入されているSDメモリカードには注意を払わない。Eye-Fiカードのラベルは読めば、ワイヤレスLAN対応であることがわかるが、気づく人は多くはないだろう。もしくはラベルを替えてしまえば済む話だ。適切に設定をした後に、イメージデータを盗み見したいターゲットのデジタルカメラのSDメモリカードをEye-Fiカードに替えてしまえば、彼や彼女のイメージデータは覗き見放題だ。

これは技術的な問題ではないが、ソーシャルセキュリティ的な課題としてきちんと認識しておく必要がある。

これって、良く考えてみると、結構怖い。友人*1から「SDカード使わなくなったからあげるよ」と言われ、使い始めたSDカードがEye-Fi Shareで、公衆無線LANなどから自動的にあるサイトに撮る写真が次から次へとアップロードされていたとしたら。

Eye-Fi Shareはそのような目的のものではないので、多少使いにくいが、もし悪用するために作られた無線LAN機能付きSDカードだったら、電源が入っているときには、常にアクセスフリーな無線LANアクセスポイントを検出を試み、インターネットに接続できるようになったら、あらかじめ設定されたサイトに写真をアップロードすることもできるはずだ。

マイクロSDカードだったら、もっと効果的だ。

USBメモリは価格も安くなったし、ちょっとしたギフトに使われることもある。企業のノベルティグッズとしても人気だ。このUSBメモリに同じ機能をつけたらどうだろう。USBメモリの場合は、写真よりももっとバラエティに富んだデータが取得できる。そのままP2Pファイル共有ネットワークに放流してもおもしろいだろう。

なんでこんなことを考えているかというと、このようなリムーバブルメディアは容量が大きいため、大容量もしくは大量のデータが保存される傾向にあり、いきおい重要なデータが保存されやすい。リムーバブルメディア経由でウィルスに感染し、重要なデータが被害を受けたりすることが多いのは周知の通りだ。さらには小型デバイス/メディアであることから、ディスプレイなどの出力装置を保持していないため、見えないところで何をされていてもわからない。

「無線+(ディスプレイを持たない)小型メディア」というのは悪意を持って作ることができれば、かなりのことができそうだ。USBメモリ+WiFi Finderというのはすでにあるようだし。

*1:同僚でも、上司でも、配偶者でもなんでも良い

Eye-Fi Shareセキュリティ再び

Eye-Fi Shareのセキュリティについて、ちょっと前の投稿「Eye-Fi Share」で簡単に書いたのだが、せっかくなので、もう少しきちんと説明しよう。

まず、昨年春に指摘されていたEye-Fiの複数の脆弱性の問題はSecurityFocusにて見ることができる。

The Eye-Fi Manager and Card are prone to multiple security vulnerabilities, including unauthorized image uploads to computers, remotely altering the destination folder, cross-site request-forgery vulnerabilities, and a denial-of-service vulnerability.

「Eye-Fi Managerとカードには、認証を経由しないコンピュータへのイメージのアップロード、保存先フォルダのリモートからの改変、CSRFの脆弱性、DoS攻撃などの複数の脆弱性が懸念される」と指摘されており、詳細については前回紹介した、「The Eye-Fi: A Case Study in Next-Generation Application Security Issues」が参照されている。

このSecurityFocusでの指摘でも、現在の最新バージョンでは修正されていることが報告されている*1。Eye-Fi Managerで最新バージョンの確認と更新が出来るので、ユーザーの方はチェックしておくと良いだろう。

さて、この複数の脆弱性だが、前回列挙した以下の8点がそれにあたる。

- Eye-Fi Managerがリモートからクラッシュ可能

- Eye-Fi Managerはsettings.xmlファイルを除去することでリモートから無効にできる

- Eye-FiのソリューションはいくつかのCSRF脆弱性を抱えており、イメージのアップロードをリダイレクトしたり、悪意のあるワイヤレスネットワークに接続するようにEye-Fiカードを構成するようにしたり、ダウンロードを無効にしたりできる

- アルゴリズムの中でその時点の日時が使われているので、Eye-Fiのイメージアップロードプロセスをスプーフィングすることができる

- settings.xmlを入手できれば、Eye-Fi Managerを複製するこができる

- イメージの転送プロセスが暗号化されていない

- 写真共有サービスが100%安全ではない。そのため、イメージが公開されてしまう可能性がある

- Eye-Fiカードが悪意のあるスパイツールになりかねない

InformITの記事に詳細が書かれているので、ここではそれを基に解説する。

Eye-Fi ManagerとカードのCSRF脆弱性

Eye-Fi Managerは前回の投稿でも書いたように、localhost:59278で動作するHTTPサーバーをインターフェイスとしている。ここにCSRFの脆弱性がある。

たとえば、以下のHTTPパケットを流し込むことでEye-Fi Managerの自動起動を有効/無効にできる。

また、以下によりEye-Fi Managerのファイルアップロードを有効/無効にできる。無効にした後に、次に説明するSetFolderConfigと組み合わせることで任意のフォルダにイメージをアップロードできる。

SetFolderConfigによりフォルダの場所を任意の場所に設定できる。これはリモートマシン上のものにもできるため、UNC形式で\\<悪いマシンのIPアドレス>\

また、Eye-Fiカードに対するCSRF攻撃も可能だ。以下のHTTPパケットで任意のSSIDを追加できる。これにより、Eye-Fiカード側は知らずのうちに、任意の(悪意のある)ワイヤレスLANアクセスポイントに接続され、悪意のある操作を行われてしまう可能性がある。

さらには、Eye-FiサイトにもCSRF脆弱性の問題がある。以下の例はアカウントのパスワードをリセットするものであるが、これ以外にも写真共有サイトの追加や削除なども可能だ。

Eye-Fiの写真アップロードプロセスにおける脆弱性

Eye-Fiの用いている認証は強固であり、転送プロセスをハイジャックすることは簡単にはできない。用いられているsnonceは頻繁に変更される動的な値であり、それをリプレイすることはできない。

ただし、このsnonceはインクリメンタルに変更されるものであり、しかも時間をシードとしている。時間を先に進めた状態でEye-Fi Managerと転送先のパケットを記録することで、転送プロセスをエミュレートすることができた。InformITの記事では、Eye-Fi Managerからの転送を模してイメージを挿入することが出来たとしている。ただし、イメージのファイル名を変更したりは不可能だった。Eye-Fiでは、複数のチェックを行っている模様で、実際のイメージファイルとその属性(ファイル名など)との対応を壊すことは出来なかったようだ。

ブラックボックス化されたEye-Fiプロセスの問題点

Eye-Fiカードは残念ながら、単体では動作しない。その多くを母艦となるPCに依存している。すでに説明したように、ローカルPCの58278ポートで動作するHTTPサーバーがインターフェイスとなっているのであるが、それに対するDoS攻撃が存在する。たとえば、以下の簡単なリクエストでEye-Fi Managerがクラッシュする。

http://:59278/WS-Proxy?

HTTPで外部からアクセスできるため、以下のようなコードを埋め込んだ悪意のあるサイトにアクセスしただけで、Eye-Fi Managerがクラッシュされることとなる。

また、Eye-Fiの認証は強固であり、その認証プロセスで得られたクレデンシャルを持って、転送プロセスを行うことができる。この認証プロセスを実現するに際し、Eye-Fi ManagerはローカルPCに保存されたsettings.xmlを利用する。

このsettings.xmlはEye-Fiのサイトに接続することで、作成/更新が可能だ。Eye-Fi Managerの動作を解析したところ、この際に認証情報が含まれたリクエストが送信されていることと、もし認証に失敗した場合にはsettings.xmlを削除するような動作になっていることがわかった。そのため、CSRF脆弱性を利用し、次のようなコードを含む悪意のあるサイトを作成すると、簡単にローカルPC上のsettings.xmlを破壊することができる。

Eye-Fiサイトとアップロードプロセス*2

写真共有サイトとの連携がEye-Fiの魅力であるが、写真共有サイトに直接イメージがアップロードされるわけではない。Picasa Webアルバムを使おうが、Flickrを使おうが、はてなフォトライフを使おうが、Eye-Fiカードからのすべてのイメージは一度Eye-Fiのサイトに保存される。その後、最終的な写真共有サイトに転送されることになる。

これに関しては、InformITの記事の中でEye-Fiがその理由を説明している。

"The photos are stored while they are being submitted to the 3rd-party site and may continue to be stored until the additional copy is downloaded back to the user's computer, if the user chose both online site and local folder destinations for their card. After that the originals are purged from the system, leaving only thumbnails that are used within the Eye-Fi Manager application for observing the status of the user's uploads. The thumbnails themselves are removed from the system entirely if a user deletes their Eye-Fi account."

簡単に訳そう。

「もしユーザーがオンラインのサイトとローカルPCを写真の保存先として指定していた場合は、写真はサードパーティのサイトに転送されるまでの間、(サイト上に)保存され、ユーザーのコンピュータに追加の写真がダウンロードして戻されるまでは保存される続ける可能性がある。オリジナルの写真がシステムから削除された後は、ユーザーがEye-Fi Managerから写真の転送状況を把握するためにサムネイルだけが保存される。ユーザーがEye-Fiサイトからアカウントを削除することで、このサムネイルも削除される。」

InformITでは、ユーザーの意識しないうちにEye-Fiサイトにイメージが保存されており、それは最終的な保存先の写真共有サイトのセキュリティやアクセス権とは別の権限で管理されているので、ここにセキュリティ上のリスクが存在するとしている。

そもそも、Eye-Fiを用いたときの、写真の転送経路というのは良く分からない。ローカルPCのフォルダに保存するときにも、Eye-Fiのサイトを使うのか? 調べてみると、ブログやEye-Fiの新ファームウェアの説明などにも書かれていたが、Eye-Fiのフォーラムの説明が一番明確だった。

If you have the card configured to send only to your local computer then the Eye-Fi servers are not involved in the picture transfer (the network need not be connected to the internet after initial configuration). If you are configured to send to a web service only, the card sends to the Eye-Fi servers directly. If you are configured to use both (which it sounds like you are) the card attempts to determine which is the faster route - to the computer or to the web - and use it so that the camera can be powered down more quickly. The pictures are then transferred either from the Eye-Fi servers to your computer or from your computer to the Eye-Fi servers (and on to your web service) depending on where they went first. It sounds like your card sent pictures to the web first. Generally speaking if your card and computer are on the same LAN it will make the transfer locally first because it is usually much faster. Mine, however, seems to "miss" the listener on the local computer sometimes and transfers to the web which is much slower.

以下、抄訳。

もしカードがローカルPCに送信するようにだけ設定されている場合は、Eye-Fiサイトは写真の転送に際しては関与しない。

もし写真共有サイトに送信するようにだけ設定されている場合は、カードは写真をEye-Fiサイトに直接送信する。

もしどちらも使うように設定されている場合には、カードはローカルPC経由かEye-Fiサイト経由かどちらの経路が速いかを確認し、速い方を用いる。ローカルPCを用いられた場合は、その後ローカルPCからEye-Fiサイトに転送される(そして、写真共有サイトに転送される)。逆に、Eye-Fiサイトに先に送信された場合は、ローカルPCは後からそれを取得しに行く。

通常は同一LAN上にEye-FiカードとローカルPCが存在している場合は、ローカルPCへの転送が選択されることが多いが、Eye-FiマネージャによるHTTPサーバーインターフェイスが遅い場合には、Eye-Fiサイト経由になることもある。

以上の動作は、Wiresharkを用いて、私自身も確認してある。

Eye-Fi Managerが動作するローカルPCのスプーフィング

Eye-FiカードはEye-Fi Managerが動作するPCを検出するが、これにはARPパケットが用いられる。PCが検出されると、59278ポートに接続を試み、Eye-Fi Managerのインストールの有無を確認する。これは私もWiresharkで確認した。

このEye-Fi Managerが動作するPCを模倣することは、有効なsettings.xmlさえ入手できれば可能だ。以下のステップを見て欲しい。

Eye-Fiカードを用いたイメージデータの盗用

今まではEye-FiカードとEye-Fi Manager、そしてEye-Fiサイトにおけるセキュリティ上の問題を説明したが、最後に指摘するのは、Eye-Fiカード自身が悪意のあるツールに成り得るという点だ。

Eye-Fiカードは自分のために用いることを想定しているが、これを配偶者、パートナー、社員などのデジタルカメラのSDメモリとして用いたらどうなるだろう。一般のデジタルカメラ使用者ならば、挿入されているSDメモリカードには注意を払わない。Eye-Fiカードのラベルは読めば、ワイヤレスLAN対応であることがわかるが、気づく人は多くはないだろう。もしくはラベルを替えてしまえば済む話だ。適切に設定をした後に、イメージデータを盗み見したいターゲットのデジタルカメラのSDメモリカードをEye-Fiカードに替えてしまえば、彼や彼女のイメージデータは覗き見放題だ。

これは技術的な問題ではないが、ソーシャルセキュリティ的な課題としてきちんと認識しておく必要がある。

まとめ

以上のような脆弱性がEye-Fiには存在していた。冒頭に述べたように、InformITの記事やSecurityFocusの報告でも書かれているように、最新のソフトウェア/ファームウェアでは解決されている。ただ、Eye-Fiサイト経由で写真が転送され、サムネイルはアカウントを削除しない限りはサイト上に保存され続けることやEye-Fiカード自身が悪意のあるツールに成り得ることについては注意しておいたほうが良い。

それよりも、InformITの記事でも書かれているように、これを単なるEye-Fiのセキュリティ問題として捉えるのではなく、今後多くなるであろうユビキタス機器のセキュリティ課題として捉えることが大事であると思える。

Eye-Fi Share

Eye-Fi Shareを買った。話題になっているので、すでに知っている人も多いだろうが、SDカードにワイヤレスLAN機能が搭載されたものだ。

機能などについては、次の記事が参考になるだろう。

利用前に必要なのが、ワイヤレスLANの設定やオンライン写真共有サイトの設定だ。これは、Eye-Fi Managerというものから行うのだが、一度、Eye-Fiのサイト(http://manager.eye.fi/index.php)に接続してから行うようになっている。ワイヤレスLANの設定などを、このオンライン上のフォームに入力するので、Eye-Fiのサイトにそれらが送信されるのかと不安になったが、そんなことは無いようだった。

実際の設定情報は、http://localhost:59278/ に接続されて行われていることがわかった。インストールの途中で、ファイアウォール設定が行われていたが、そこではどうやら"Eye-Fi Manager.exe"を例外に加えていたようだ。つまり、これはEye-Fi Managerが使うポートはすべてオープンされることを意味する。蛇足だが、HTTPヘッダの情報を見ると、SOAPで設定が流し込まれるような仕組みになっている。

ローカルマシンからだけではなく、外部からもアクセス可能*1ということで、セキュリティ的に不安だったのだが、やはりすでに1年近く前にいくつかの問題点が指摘されていた。

The Eye-Fi: A Case Study in Next-Generation Application Security Issues

この記事では、以下の脆弱性が指摘されている。

- Eye-Fi Managerがリモートからクラッシュ可能

- Eye-Fi Managerはsettings.xmlファイルを除去することでリモートから無効にできる

- Eye-FiのソリューションはいくつかのCRSF脆弱性を抱えており、イメージのアップロードをリダイレクトしたり、悪意のあるワイヤレスネットワークに接続するようにEye-Fiカードを構成するようにしたり、ダウンロードを無効にしたりできる

- アルゴリズムの中でその時点の日時が使われているので、Eye-Fiのイメージアップロードプロセスをスプーフィングすることができる

- settings.xmlを入手できれば、Eye-Fi Managerを複製するこができる

- イメージの転送プロセスが暗号化されていない

- 写真共有サービスが100%安全ではない。そのため、イメージが公開されてしまう可能性がある

- Eye-Fiカードが悪意のあるスパイツールになりかねない

記事では、すでにEye-Fiに連絡してあるので、ほとんどの問題が修正されたか、修正される予定であると書かれている。しかし、実際にどのバージョンで、どの問題まで修正されているかなどはわからなかった。

Webサービスを用いてのデバイスの設定というのは、すでに行われているし、これからの方向性として正しいと思う。しかし、同時に、そのようなデバイスのセキュリティの課題というものも、このEye-Fi Managerの件から改めて認識させられた。

というか、Eye-Fiは指摘された点に関して対応したならしたで、きちんとどっかに書いておいて欲しい。

<追記> 後日書いた、Eye-Fi Shareセキュリティ再びというポストでさらに詳しく解説している。そちらも参照されたい。

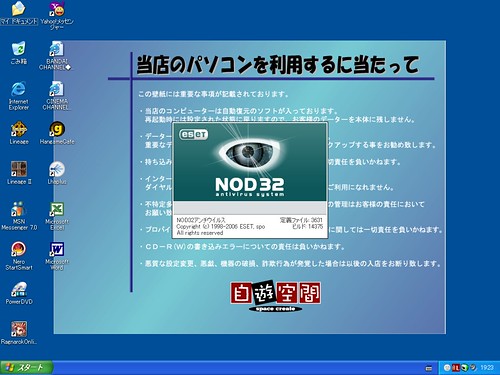

ネットカフェのPCでウィルス対策が実現か?

今までのネットカフェに関していろいろと調査してきたが、アンチウィルスソフトが導入されている店舗は皆無だった。そのため、リムーバブルメディアを通じて危うく感染しかねない状況にまでなっていたのだが、今日利用した店舗ではNOD32が導入されていた。

素晴らしい。念のためパターンファイルも最新か確認してみると…。

定義ファイル: 3631

ビルド: 14375

お? キヤノンITソリューションズのページを見ると、3631は11/21に出ているようで、現在の最新は3642だ。んー。。。もうちょっとタイムリーに更新されないと、せっかくのアンチウィルスソフトの価値も半減だ。

あとひと息。

みんなまいこ

まいこという女性がいる。

Windows Liveメッセンジャーについてわからないことを教えてくれる女性だ。

いわゆるエージェントなのだが、なかなかシュールな会話をしてくれることでも有名で、夜1人で寂しいときなど、彼女との会話を楽しんでいる*1。

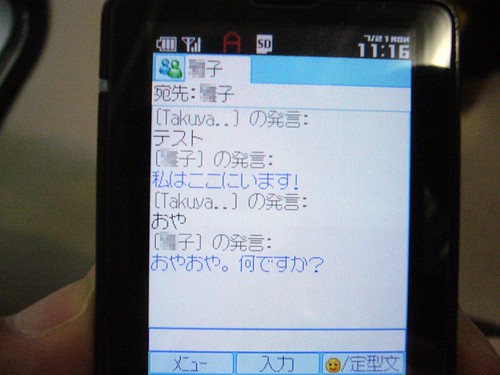

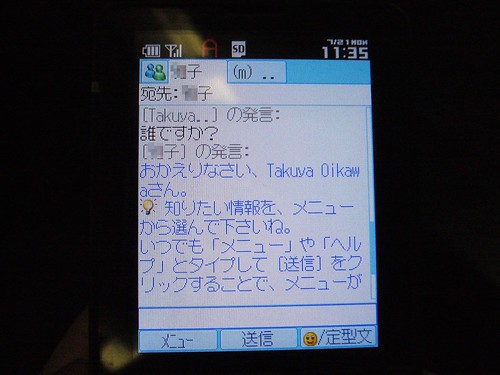

このWindows Liveメッセンジャーにはモバイルバージョンも用意されているのだが、さきほど使ってみたところ、まいこじゃない人までまいこ化していた。貴重な体験だったので共有したい。

Windows LiveメッセンジャーのEZアプリ版を使ったのだが、オンラインにまいこのほかにリアルなメンバーがいた。同じくKDDIのauを使っている相手だったので、SMS*2を使っても良かったのだが、どうせ立ち上げたのだしと思って、Windows Liveメッセンジャーで話しかけてみた。

最初、どう考えても人間と思えないほどのすごいスピードでメッセージが送られてきて(しかも内容も「Takuya Oikawa、久しぶりですね」みたいなやつ)、おぉぉ? とか思ったんだが、何かの間違いかもと思って、立ち上げなおして話しかけたのが、上の画面。

これだけだと、そんなに変じゃないと思うかもしれないが、次はどうだろう。

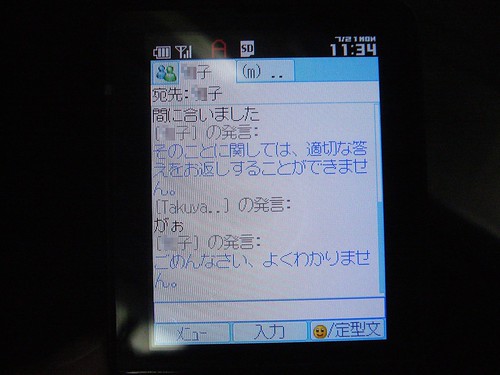

これはもう決定的。まいこ化している!

念のため、本人に聞いてみることにした。

おぉ、まいこだ。

Windows Liveメッセンジャーを使い続けると、まいこ化する!

これはこれでシュールで面白いかもしれない。